El control de acceso, es un integrante fundamental de los principios básicos en seguridad.

Comienza de la base del mínimo privilegio y segregación de funciones en donde cada usuario debe tener acceso a lo que corresponde según las labores que realiza.

Entre los elementos que son parte del control de acceso, encontramos:

- Control de uso: permite tener un control sobre quién, cuándo, dónde, por cuánto tiempo utilizó. Por ejemplo, algún software.

- Control de empleabilidad: permite retirar los accesos cuando un colaborador cambia sus funciones y, por tanto, no los requiere o quizás se deban cambiar al requerir unos nuevos accesos o simplemente quitar los accesos, donde el determinar quién tiene acceso y a que, es parte de lo que podemos ayudarte a verificar.

Puntos críticos de los controles de acceso:

El desarrollo de controles de acceso dentro de la organización es uno de los puntos críticos para mantener la información de autenticación secreta, para asegurar esto se recomienda:

- Asegurar la no divulgación de información a terceras partes que no debiesen tener acceso.

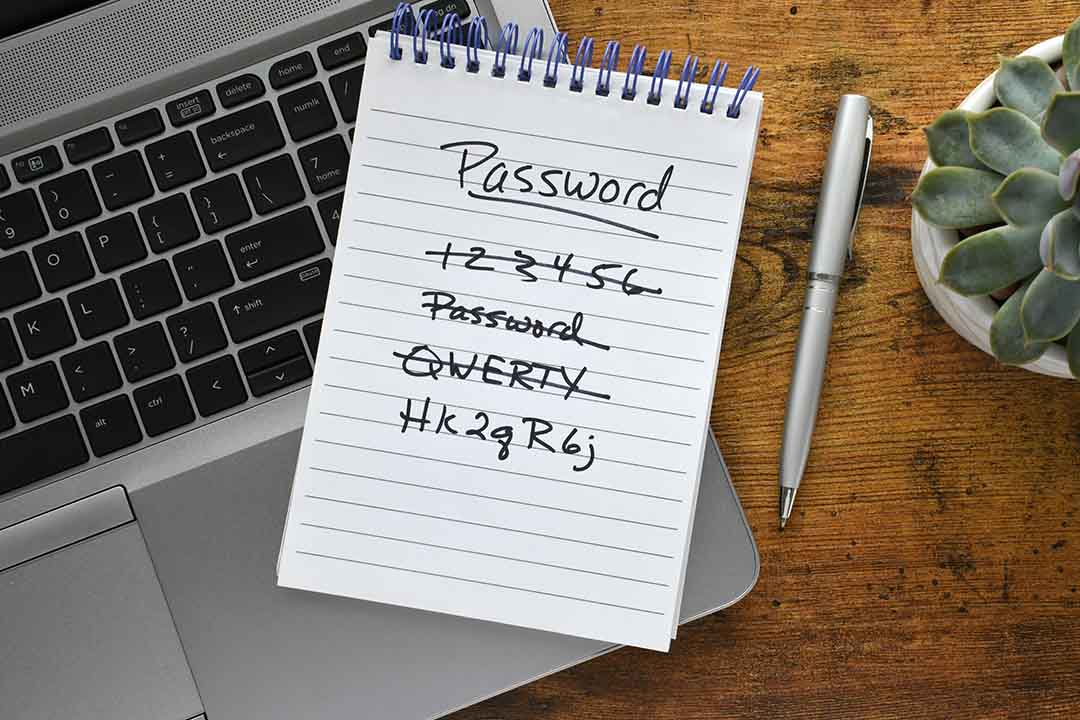

- Evitar mantener registros no seguros (papel, documento de acceso público o en un dispositivo electrónico sin protección).

- Tener mecanismos de resguardos en caso de comprometerse la seguridad, por ejemplo, cambiar las credenciales de autentificación, modificar los permisos a dispositivos y archivos, entre otros.

- Detectar y bloquear accesos a recursos no permitidos.

Algunas tecnologías que te pueden ayudar con el control de acceso en TI:

- Seguridad perimetral: firewall, antispam, IDS, antivirus, honeypot.

- Sistema de análisis de vulnerabilidades.

- Concentradores de LOGs.

- Sistemas de encriptación de archivos.

- Monitoreo.

- Gestores de contraseñas.

- Control de activos.

Tipos de autentificación:

Las formas de acceder a los recursos organizacionales se realiza en base a un proceso de gestión y comprobación de indentidad. los tipos de autentificación se basan en:

- Algo que tú sabes: Contraseña (password), PIN, frase de contraseña (passphrase), etc.

- Algo que tienes: Clave, token, generador de contraseñas de un solo uso, certificado digital, tarjeta de identificación, etc.

- Algo que eres: Huella biométrica codificada, escaneo de iris, grabación de voz, etc.

- Donde estás: Ubicación personal, ubicación de la estación de trabajo, zona horaria, etc.

En conclusión…

La gestión de acceso no sólo significa el uso de contraseñas fuertes, por lo tanto, se debe considerar como un aspecto transversal y fundamental en la organización que debe ser reforzado día a día para mantener una primera línea de defensa robusta contra las amenazas que afecten la organización.

Si tienes alguna duda respecto al control de acceso (Políticas, Controles de Acceso, Gestores de Contraseñas u otro), no dudes en contactarnos para ayudarte con los requerimientos que tu organización necesita.